終於到了分析環節啦,今天要練習的是 Cyber Defender 的 Insider Lab,這題的分類是 這題的分類是 Endpoint Forensics,難度為 easy。

先簡單介紹一下 Cyber Defenders 的 Lab,按 Download Lab Files 下載本題檔案,Questions 是回答問題的地方。

Karen 開始為「TAAUSAI」工作後,開始在公司內部從事非法活動。「TAAUSAI」聘請你擔任系統分析師,負責調查此案。 你取得了一份磁碟映像,發現 Karen 的電腦使用的是 Linux 作業系統。請分析 Karen 電腦的磁碟映像,並回答提供的問題。

今天用到的工具:FTK Imager

解壓縮題目檔案後應該會看到 .ad1, AD1 的檔案結構不是標準的檔案系統,而是一種由 AccessData 公司設計的容器格式,要存取 AD1 檔案需要使用支援該格式的鑑識軟體才能存取檔案系統。 最常見的存取工具之一就是 FTK Imager,這個我們昨天就安裝過了。

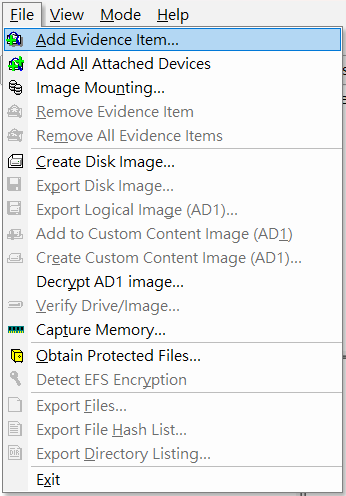

打開 FTK Imager,左上角 File -> Add Evidence Item

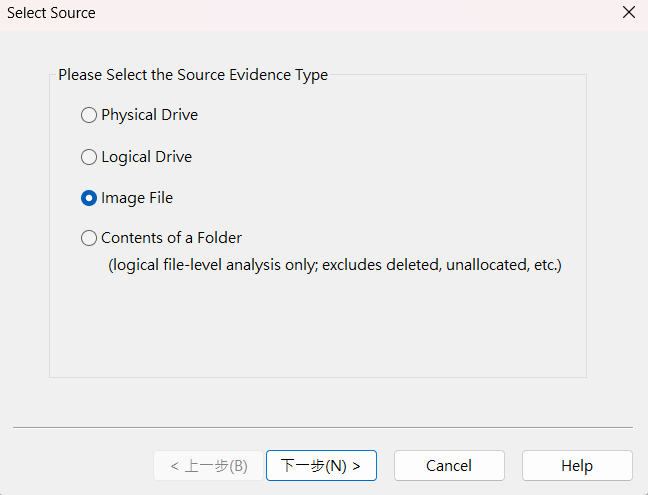

選 Image File

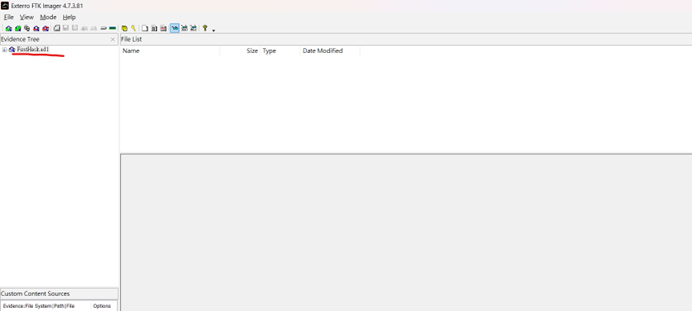

打開題目給的 .ad1

這樣就能存取檔案系統了

接著回到第一題,找出它的 Linux 發行版

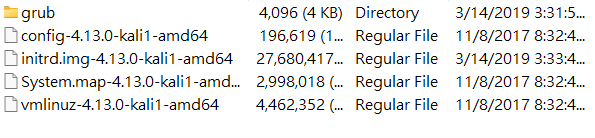

映像檔中沒有 /etc (一般包含發行版資訊),但仍有 /boot,也包含了發行版的資訊,Linux 開機所需的 kernel (vmlinuz) 和相關檔案的名字通常會有發行版的線索。

上圖是/boot的截圖,很明確地可以知道發行版為kali

Ans:kali

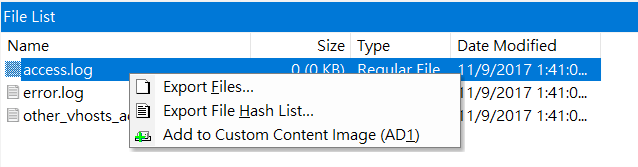

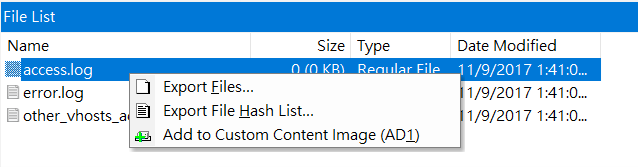

我們在 /var/log/apache2 下能找到 access.log

右鍵選擇 Export File Hash List

Ans:d41d8cd98f00b204e9800998ecf8427e

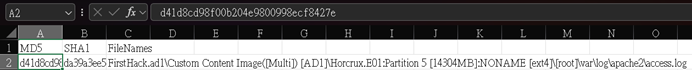

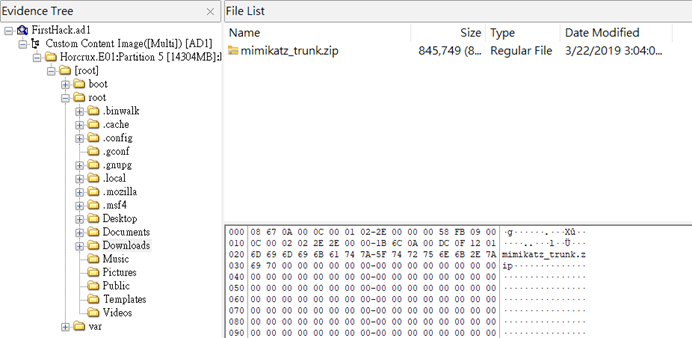

我們直接到 /Download 中尋找,下載的檔案預設存在這裡。

Mimikatz 是一款功能強大的開源資安工具,主要用於提取 Windows 系統中的憑證,最初是用來測試 Windows 的安全性,但因其強大的功能,它也常被攻擊者濫用。

Ans:mimikatz_trunk.zip

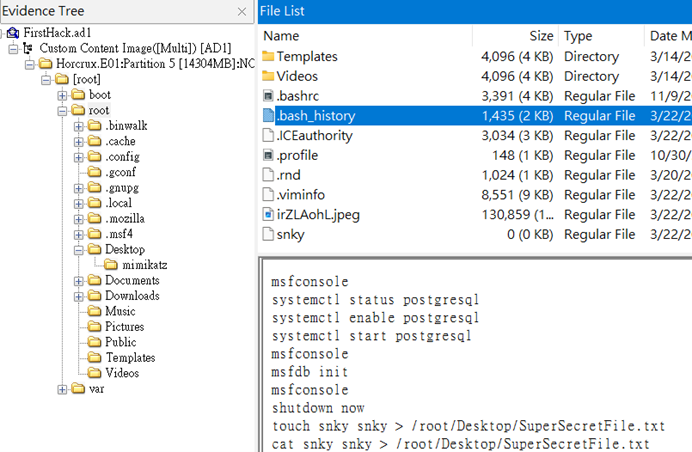

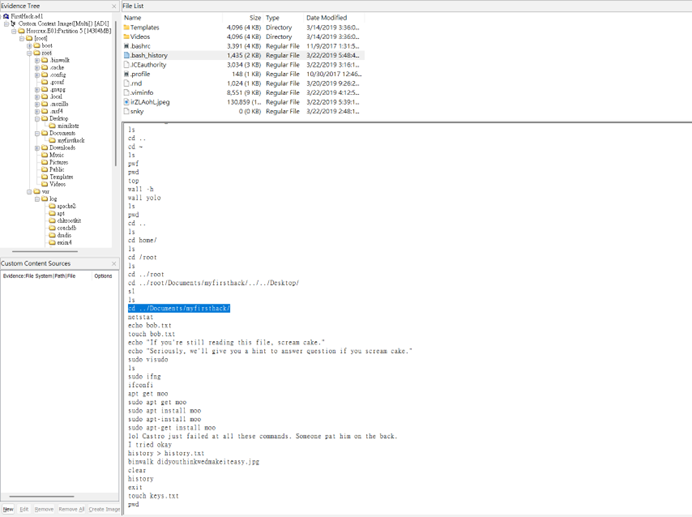

要查看這台電腦上輸入了什麼指令(ex:創建檔案),我們要看 .bash_history ,.bash_history 會紀錄命令列參數,可以說是命令列歷史紀錄

這個指令的作用是創建一個空檔案。雖然語法看起來像重導向,但實際上 touch 指令本身就會創建 /root/Desktop/SuperSecretFile.txt 這個空檔案。

Ans:/root/Desktop/SuperSecretFile.txt

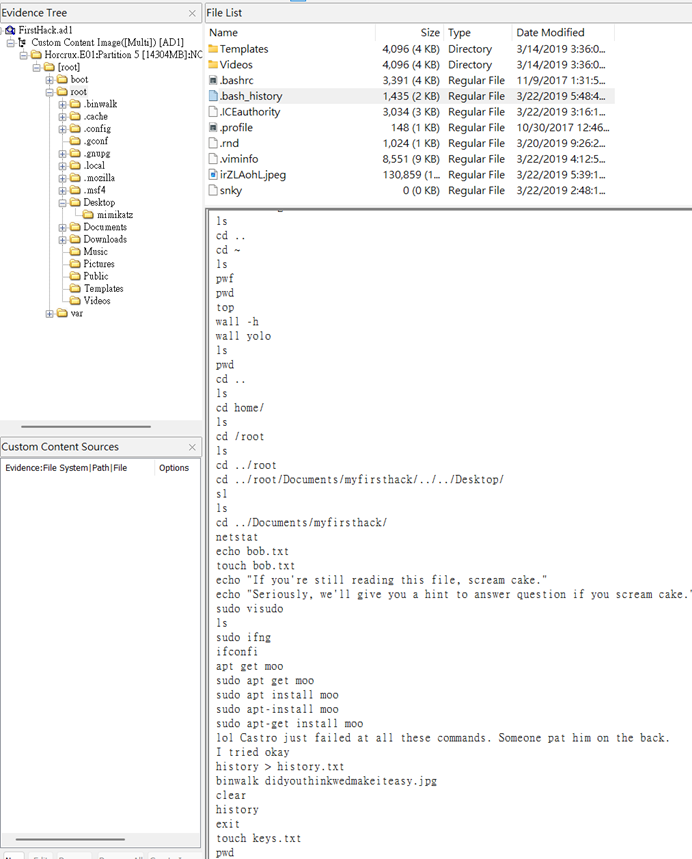

要執行程式需要輸入指令,輸入的指令能在 .bash_history 中看到。

Binwalk 是一個用於搜尋、分析和提取一個檔案中被嵌入的另一個檔案的工具,在數位鑑識中是一個常用的工具。

Ans:binwalk

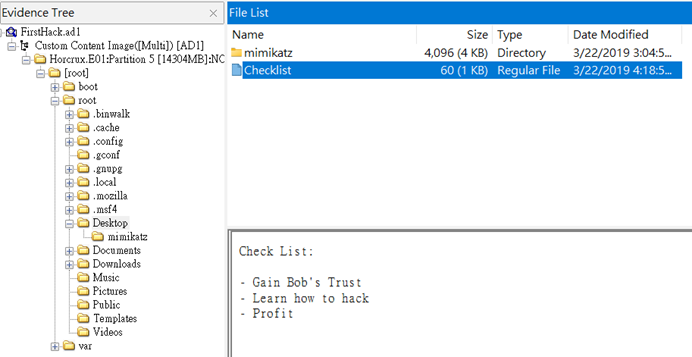

在 /root/Desktop/ 下有一個叫 Checklist 的檔案

Ans:profit

我們前面計算雜湊值的時候就有看到 access.log 的大小是 0,代表它是空的,我們在 .bash_history 中也沒有看到有清除 access.log 的指令,所以可以判斷 Apache 沒有運行過

Ans:0

我們在 root 目錄下看到一個奇怪名字的 jpg 。

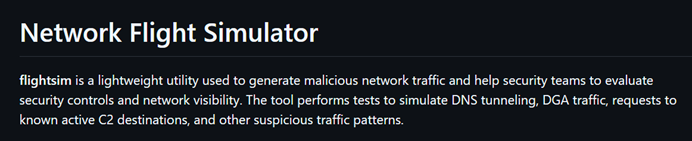

途中可以看到攻擊者執行了一個程式,輸出顯示它實際上是 GitHub 上的 flightsim。

看起來它原本是設計用來做安全審計的,不過被攻擊者濫用了

Ans:irZLAohL.jpeg

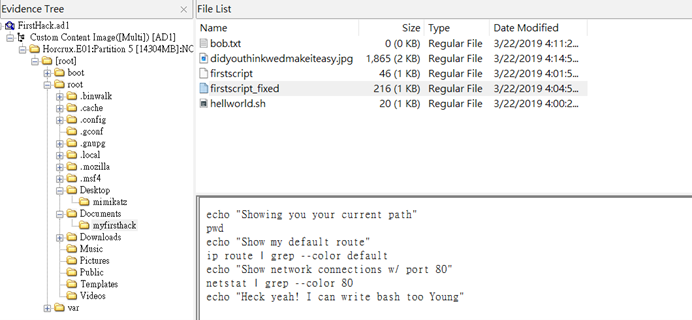

在 Document 目錄下可以找到這樣一個 script

Ans:Young

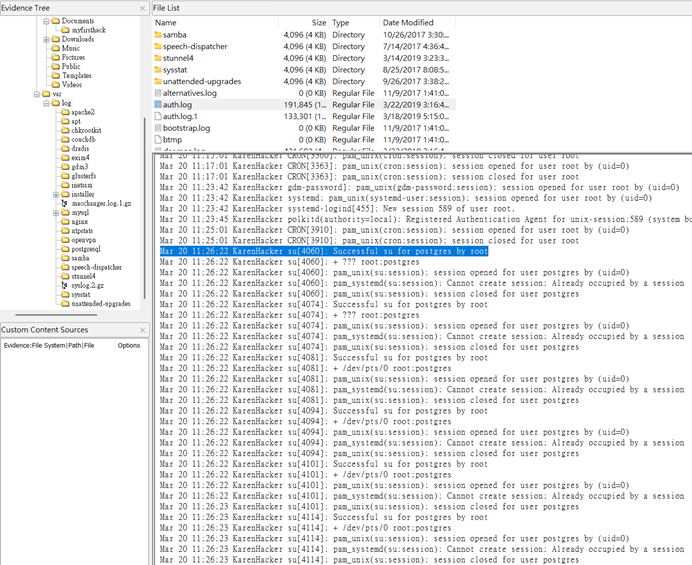

要知道這題的答案,我們要去看 auth.log , auth.log 用於記錄與驗證相關的事件,例如使用者登入、權限提升和 SSH 連線。auth.log一般在 /var/log 下

可以看到在 11:26:22 的時候 postgres 多次獲得 root 權限。

Ans:postgres

在 bash_history 的最下面,有這樣一條指令 cd ../Documents/myfirsthack/ , ../ 代表回上一層,所以整條命令的意思是回上一層然後進到 /Documents/myfirsthack/ 之下,完整路徑為 /root/Documents/myfirsthack/ 。

Ans:/root/Documents/myfirsthack/

今天完成了我們的第一個 Linux 磁碟映像分析,透過 Insider Lab 我們學到了 Linux 系統的鑑識路徑,/var/log/auth.log、.bash_history、/boot等等關鍵資訊的位置,它們是 Linux 鑑識中證據的核心來源。

我們今天還成功還原了內部攻擊者的攻擊脈絡,下載憑證竊取工具 、建立行動清單、執行網路攻擊工具 、嘲笑同事等等。

明天我們會透過 Ramnit Lab ,練習記憶體分析技術。